Dando seqüência ao Modelo OSI, vamos

falar e detalhar de forma resumida as 7 camadas que o compõe.

|

|

Esse é modelo de 7 camadas ISO/OSI.

Ainda não havia citado, mas ISO corresponde á

International Organization for Standardization, ou

Organização Internacional para Padronização,

e OSI corresponde á Open System Interconection,

ou Sistema de Interconexão aberto. Podemos fazer

uma analogia com os Processos, ou POP (Procedimento

Operacional Padrão) como conheço, que

a ISO exige das empresas no processo de obtenção

do ISO 9001 por exemplo. A idéia é a mesma,

“padronizar” para organizar e agilizar os processos.

Como citei na figura, é interessante

notar que a ordem numérica das camadas é decrescente,

ou seja, o processo começa na camada física,

onde os sinais elétricos são convertidos em

zeros e uns, e termina na camada de aplicação,

onde atuam protocolos como o FTP por exemplo (File Tranfer

Protocol), protocolo para troca de arquivos.

|

Outra coisa interessante, é qual a PDU (Protocol

Data Unit, ou Protocolo de Unidade de Dados) cada camada

em específico trata. Vou descrever após a breve

explicação da camada seqüente, qual a PDU correspondente.

Após explicar a camada, vou citar sua PDU.

A maioria das literaturas cita o modelo a partir

da camada de Aplicação, mas pessoalmente acho mais

lógico iniciar pela camada Física, onde é

iniciado o processo, imaginando que os dados estão chegando,

e não indo.

Obs.: É de extrema importância ressaltar

que a camada superior só entende os dados porque a camada

inferior os formata para um formato comum, inteligível

para as duas atuantes no processo, como mostrado a seguir.

Camada Física

Como citei o anteriormente, é onde se inicia

o todo processo. O sinal que vem do meio (Cabos UTP por exemplo),

chega à camada física em formato de sinais elétricos

e se transforma em bits (0 e 1). Como no cabo navega apenas sinais

elétricos de baixa freqüência, a camada física

identifica como 0 sinal elétrico com –5 volts e

1 como sinal elétrico com +5 volts. Vejam na figura

abaixo o exemplo com a Senóide.

A camada física trata coisas tipo distância

máxima dos cabos (por exemplo no caso do UTP onde são

90m), conectores físicos (tipo BNC do coaxial ou RJ45 do

UTP), pulsos elétricos (no caso de cabo metálico)

ou pulsos de luz (no caso da fibra ótica), etc. Resumindo,

ela recebe os dados e começa o processo, ou insere os dados

finalizando o processo, de acordo com a ordem. Podemos associa-la

a cabos e conectores. Exemplo de alguns dispositivos que atuam

na camada física são os Hubs, tranceivers, cabos,

etc. Sua PDU são os BITS.

Camada de Enlace

Após a camada física ter formatado

os dados de maneira que a camada de enlace os entenda, inicia-se

a segunda parte do processo. Um aspecto interessante é

que a camada de enlace já entende um endereço, o

endereço físico (MAC Address – Media Access Control

ou Controle de acesso a mídia) – a partir daqui sempre

que eu me referir a endereço físico estou me referindo

ao MAC “Address”. Sem querer sair do escopo da camada, acho necessária

uma breve idéia a respeito do MAC. MAC address é

um endereço Hexadecimal de 48 bits, tipo FF-C6-00-A2-05-D8.

Na próxima parte do processo, quando o dado é enviado

à camada de rede esse endereço vira endereço

IP.

Uma curiosidade, é que o MAC address possui

a seguinte composição:

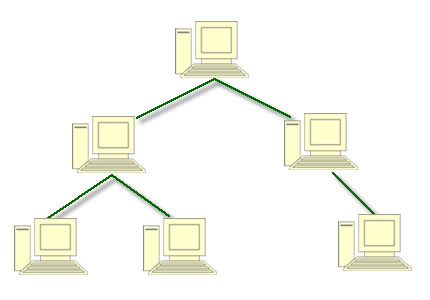

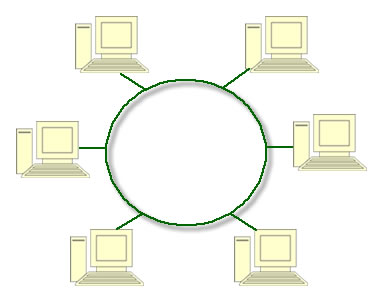

A camada e enlace trata as topologias de rede,

dispositivos como Switche, placa de rede, interfaces, etc., e

é responsável por todo o processo de switching.

Após o recebimento dos bits, ela os converte de maneira

inteligível, os transforma em unidade de dado, subtrai

o endereço físico e encaminha para a camada de rede

que continua o processo. Sua PDU é o QUADRO.

Camada de Rede

Pensando em WAN, é a camada que mais atua

no processo. A camada 3 é responsável pelo tráfego

no processo de internetworking. A partir de dispositivos como

roteadores, ela decide qual o melhor caminho para os dados no

processo, bem como estabelecimento das rotas. A camada 3 já

entende o endereço físico, que o converte para endereço

lógico (o endereço IP). Exemplo de protocolos de

endereçamento lógico são o IP e o IPX. A

partir daí, a PDU da camada de enlace, o quadro, se transforma

em unidade de dado de camada 3. Exemplo de dispositivo atuante

nessa camada é o Roteador, que sem dúvida é

o principal agente no processo de internetworking, pois este determina

as melhores rotas baseados no seus critérios, endereça

os dados pelas redes, e gerencia suas tabelas de roteamento. A

PDU da camada 3 é o PACOTE.

Camada de transporte

A camada de transporte é responsável

pela qualidade na entrega/recebimento dos dados. Após os

dados já endereçados virem da camada 3, é

hora de começar o transporte dos mesmos. A camada 4 gerencia

esse processo, para assegurar de maneira confiável o sucesso

no transporte dos dados, por exemplo, um serviço bastante

interessante que atua de forma interativa nessa camada é

o Q.O.S ou Quality of Service (Qualidade de Serviço),

que é um assunto bastante importante é fundamental

no processo de internetworking, e mais adiante vou aborda-lo de

maneira bem detalhada. Então, após os pacotes virem

da camada de rede, já com seus “remetentes/destinatários”,

é hora de entrega-los, como se as cartas tivessem acabados

de sair do correio (camada 3), e o carteiro fosse as transportar

(camada 4). Junto dos protocolos de endereçamento (IP e

IPX), agora entram os protocolos de transporte (por exemplo, o

TCP e o SPX). A PDU da camada 4 é o SEGMENTO.

Camada de sessão

Após a recepção dos bits,

a obtenção do endereço, e a definição

de um caminho para o transporte, se inicia então a sessão

responsável pelo processo da troca de dados/comunicação.

A camada 5 é responsável por iniciar, gerenciar

e terminar a conexão entre hosts. Para obter êxito

no processo de comunicação, a camada de seção

têm que se preocupar com a sincronização entre

hosts, para que a sessão aberta entre eles se mantenha

funcionando. Exemplo de dispositivos, ou mais especificamente,

aplicativos que atuam na camada de sessão é o ICQ,

ou o MIRC. A partir daí, a camada de sessão e as

camadas superiores vão tratar como PDU os DADOS.

Camada de Apresentação

A camada 6 atua como intermediaria no processo

frente às suas camadas adjacentes. Ela cuida da formatação

dos dados, e da representação destes, e ela é

a camada responsável por fazer com que duas redes diferentes

(por exemplo, uma TCP/IP e outra IPX/SPX) se comuniquem, “traduzindo”

os dados no processo de comunicação. Alguns dispositivos

atuantes na camada de Apresentação são o

Gateway, ou os Traceivers, sendo que o Gateway no caso faria a

ponte entre as redes traduzindo diferentes protocolos, e o Tranceiver

traduz sinais por exemplo de cabo UTP em sinais que um cabo Coaxial

entenda.

Camada de Aplicação

A camada de aplicação e a que mais

notamos no dia a dia, pois interagimos direto com ela através

de softwares como cliente de correio, programas de mensagens instantâneas,

etc. Do ponto de vista do conceito, na minha opinião a

camada 7 e basicamente a interface direta para inserção/recepção

de dados. Nela é que atuam o DNS, o Telnet, o FTP, etc.

E ela pode tanto iniciar quanto finalizar o processo, pois como

a camada física, se encontra em um dos extremos do modelo!

E isso aí, o modelo OSI e interessante,

e nos faz entender com maior clareza o processo da comunicação

na redes!

Fonte: http://imasters.com.br/artigo/882/redes-e-servidores/o-modelo-osi-e-suas-7-camadas/